Czy Twój system kontroli dostępu jest cyberbezpieczny?

W dzisiejszych czasach bezpieczeństwo fizyczne to znacznie więcej niż klucze, zamki i rygle. Wiele nowoczesnych systemów kontroli dostępu są oparte na protokole IP, wspierane oprogramowaniem i w stanie przetwarzać duże ilości danych, analizować ruch itd . Zapewnia to większą funkcjonalność, elastyczność, skalowalność i możliwości integracji. Oznacza to również, że są częścią naszych sieci infrastruktury IT, więc ważne jest, aby były chronione i na bieżąco aktualizowane. Brak zabezpieczeń po stronie sieciowej urządzeń kontroli dostępu może przypominać tylne drzwi, które są szeroko otwarte przez które może wejść swobodnie każdy.

Cyberprzestępczość przybiera różne postacie. Może polegać na wykradzeniu danych do logowania, kodu PIN z dostępem do karty, pomieszczeń, bądź uzyskanie dostępu do Twojego oprogramowania kontroli dostępu i skopiowaniu numerów kart, aby móc je w kolejnym kroku sklonować i włamać się do obiektu w białych rękawiczkach nie zostawiając po sobie żadnych śladów.

Co zrobić, aby ochronić swój system?

Do systemów kontroli dostępu fizycznego opartych na protokole IP zwykle podłączonych jest wiele różnych komponentów, dlatego ważne jest, aby każdy z nich był chroniony przed cyberatakami – od kart, czytników, bazy danych, kontrolerów po serwer. Bardzo ważne jest również opracowanie przejrzystej polityki bezpieczeństwa w zakresie korzystania z systemu kontroli dostępu i zarządzania nim. Powinna ona obejmować elementy bezpieczeństwa i wymuszać stosowanie silnych haseł, zmienianych po upływie określonej liczby dni. Trzeba również mieć politykę bezpieczeństwa dla innych urządzeń opartych na protokole IP, takich jak kamery, ponieważ najsłabsze ogniwo decyduje o sile całego łańcucha.

Jeśli chodzi o identyfikacje użytkowników wyróżniamy trzy stopnie bezpieczeństwa:

Niski stopień zabezpieczeń:

- Kod numeryczny lub alfanumeryczny (np. PIN),

Średni stopień zabezpieczeń :

- Karta plastikowa z nadrukowanym kodem kreskowym,

- Karta zbliżeniowa,

- Karta magnetyczna,

- Karta chipowa,

Wysoki stopień zabezpieczeń (bazujący na cechach biometrycznych):

- Odcisk palca (linie papilarne)

- Twarz

- Geometria dłoni

- Tembr głosu (barwa)

- Tęczówka

- Siatkówka oka

- Rysunek naczyń krwionośnych

- DNA.

Rodzaje kart i ich możliwości złamania

Na polskim rynku wyróżniamy trzy najbardziej popularne typy kart:

- Unique 125kHz

- Mifare 13,56Mhz

- Mifare DESFire 13,56 Mhz

Unique 125 kHz jest standardem wymyślonym przez wojsko. Najprostszy i najpowszechniej stosowany obecnie system RFID. Znaczniki pasywne, zapisywane pierwotnie unikalnym kodem podczas produkcji, obecnie pojawiają się karty zdublowane. Częstotliwość 125 kHz, prędkość transmisji 2 kb/s. Podany typ nie posiada żadnych zabezpieczeń jeśli chodzi o możliwość kopiowania czy też klonowania kart.

Koszt kopiarki kart na rynku chińskim to około 30 zł.

Mifare 13,56Mhz standard zawierający możliwość stosowania zarówno prostych znaczników pamięciowych, jak i bardzo skomplikowanych – zawierających procesory obsługujące szyfrowanie. Częstotliwość 13,56 MHz, prędkość transmisji 106 kb/s. Standard opracowany przez firmę Philips. Ma swoje zastosowanie również w kartach bankowych.

Koszt kopiarki kart na rynku chińskim to około 250 zł.

Mifare DESFire został wprowadzony w 2002 roku. Jest wstępnie zaprogramowany z prostą strukturą katalogów i plików, gdzie można dodawać klucze.

Na chwilę obecną zabezpieczenia kart Mifare DESFire jak i w kolejnych ewolucjach EV1, EV2 nie zostały złamane. Nie udało się to żadnej organizacji.

System AEOS stawia na bezpieczeństwo.

Nedap został zaprojektowany tak, aby z założenia był bezpieczny i pewny. Każda instalacja jest zaszyfrowana, więc system AEOS z nawiązką spełnia wymagania wielu organizacji w zakresie kontroli dostępu. Jeśli jednak poufne dane kart będą przechowywane w czytniku kart na zewnętrznej stronie drzwi, istnieje potencjalne ryzyko. Czytniki zawierające poufne dane kart mogą zostać wykorzystane przez cyberprzestępców do uzyskania dostępu do Twoich kart. Umożliwi to klonowanie, kopiowanie lub symulowanie tych kart w celu uzyskania niepożądanego dostępu.

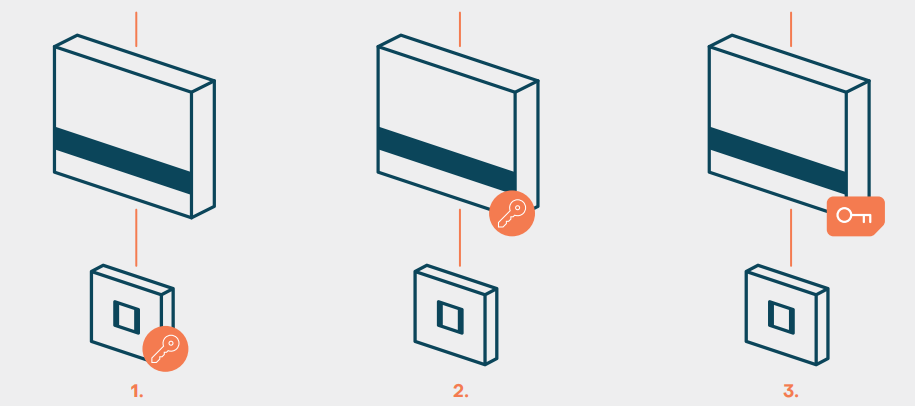

AEOS wspiera szereg standardów branżowych, aby zapewnić współpracę systemu z szeroką gamą czytników innych producentów po protokole Wiegand, Nedap RS485, OSDP (zabezpieczony) i niewykrywalny. Wiegand nie ma szyfrowania, bezpieczeństwo jest niskie, więc dane przesyłane pomiędzy czytnikiem kart a kontrolerem nie są bezpieczne. Jeśli zamiast tego użyjesz protokołu RS485 lub OSDP (zabezpieczonego) firmy Nedap, dodasz wysoki poziom bezpieczeństwa pomiędzy czytnikiem kart a kontrolerem. Jednak w każdym z tych protokołów dane karty nadal znajdują się w czytniku, który może być zlokalizowany na zewnątrz budynku. I tutaj przedstawiamy trzy możliwości przechowywania kluczy:

Przechowuj dane po bezpiecznej stronie, aby czytniki stały się transparentne.

- Standard AEOS – klucze przechowywane są w czytniku

- Tryb transparentny czytnika- klucze przechowywane są w kontrolerze, w czytniku nie ma żadnych informacji.

- Tryb transparentny z kartą SAM - Klucze karty i certyfikaty cyfrowe przechowywane są na fizycznej karcie SAM zamontowanej w kontrolerze.

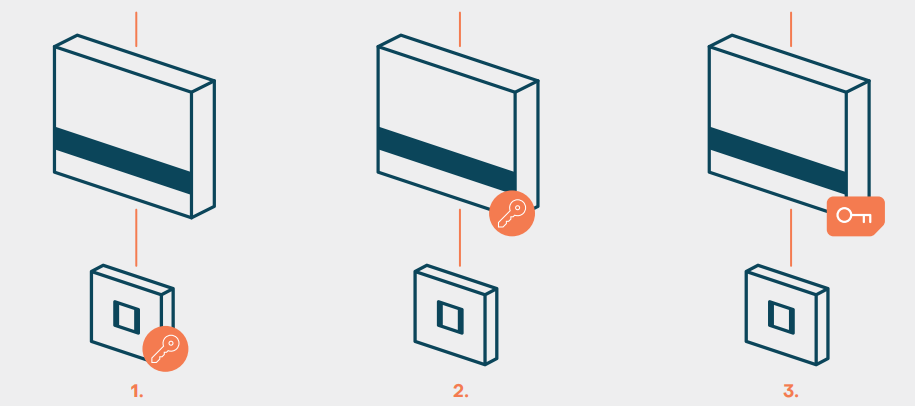

Pierwszym krokiem do przechowywania danych kart w bezpieczniejszym miejscu jest przeniesienie wrażliwych danych do wewnątrz (2). Przechowuj klucze kart w kontrolerze drzwi wewnątrz budynku, a nie w czytniku kart zamontowanym na zewnątrz budynku (1). Oznacza to, że Twoje czytniki nie będą odgrywać żadnej roli w odszyfrowywaniu danych, a więc staną się „transparentne”. Dzięki temu dekodowanie i bezpieczna komunikacja pomiędzy czytnikiem kart a kontrolerem drzwi odbywa się po bezpiecznej stronie drzwi. Hakerzy nie są w stanie zdalnie odczytać danych zapisanych w czytniku, a jeśli usuną czytnik ze ściany w jego pamięci nie będą w stanie znaleźć kluczy kart.

Ze względu na ryzyko związane z danymi przechowywanymi w czytnikach kart różne kraje europejskie wydały nowe przepisy wymagające przechowywania kluczy Mifare DESFire po bezpiecznej stronie drzwi.

Drugim krokiem jest nie tylko przeniesienie danych na bezpieczną stronę drzwi, lecz także przechowywanie ich w bezpiecznym miejscu (3). W tym celu AEOS wykorzystuje moduł bezpiecznego dostępu (SAM). Jest to karta SIM, na której dane mogą być przechowywane i nie mogą być pobrane. Klucze DESFire są przechowywane na karcie SAM w kontrolerze drzwi wewnątrz budynku, aby zmniejszyć ryzyko dotarcia do nich przez hakerów.

802.1x

To standardowy protokół uwierzytelniania urządzeń próbujących podłączyć się do sieci. W przypadku zastosowania tego standardu połączenie sieciowe jest możliwe tylko wtedy, gdy protokół relacji (opartej na certyfikatach cyfrowych) pomiędzy urządzeniem (kontrolerem Nedap) a serwerem uwierzytelniającym istnieje.

Oznacza to, że tylko zaufane urządzenia z odpowiednimi certyfikatami cyfrowymi – w tym przypadku kontrolery drzwi – mogą połączyć się z Twoją zabezpieczoną siecią.

Tryb bezpieczny

Tryb bezpieczny jest domyślnie dostępny w systemie Nedap AEOS i można go aktywować za pomocą oprogramowania. W trybie bezpiecznym AEOS komunikacja pomiędzy serwerem AEOS a kontrolerem jest szyfrowana za pomocą protokołu TLS.

Jeśli masz wątpliwości czy Twój system kontroli dostępu jest bezpieczny, umów się z nami na audyt cyberbezpieczeństwa, a wskażemy Ci błędy i pomożemy je naprawić.

![]() Akcesoria CCTV

Akcesoria CCTV![]() Dyski twarde, nośniki danych, pamięci masowe

Dyski twarde, nośniki danych, pamięci masowe![]() Infrasktruktura Sieciowa

Infrasktruktura Sieciowa![]() Intercomy

Intercomy![]() Kontrola Dostępu KD

Kontrola Dostępu KD![]() Monitoring HD-CVI/VI/AHD/CVBS

Monitoring HD-CVI/VI/AHD/CVBS![]() Monitoring IP

Monitoring IP![]() Monitoring IP Mobilne

Monitoring IP Mobilne![]() Monitory

Monitory![]() Nagłośnienie IP

Nagłośnienie IP![]() Obudowy i szafy RACK

Obudowy i szafy RACK![]() Serwery i Stacje Robocze

Serwery i Stacje Robocze![]() Systemy Alarmowe SSWiN

Systemy Alarmowe SSWiN![]() Systemy Oddymiania

Systemy Oddymiania![]() Systemy Sygnalizacji Pożaru SSP

Systemy Sygnalizacji Pożaru SSP![]() UPS-y, Zasilacze, Akumulatory

UPS-y, Zasilacze, Akumulatory![]() VMS Systemy Zarządzania Video

VMS Systemy Zarządzania Video![]() Wideodomofony 2N

Wideodomofony 2N![]() Wideodomofony DAHUA

Wideodomofony DAHUA![]() Wideodomofony FERMAX

Wideodomofony FERMAX